Завершился первый день Positive Hack Days. Форум посетили более 4100 человек. Сегодня прозвучало более 50 докладов, прошли мастер-классы и круглые столы, стартовали десятки хакерских конкурсов. Все происходящее на площадке PHDays 8 в этом году посвящено теме "Цифровая изнанка". Эксперты рассказывали, как обманывают технологии биометрической идентификации, выясняли, нужно ли защищать блокчейн и как изменится жизнь офисного работника в цифровую эпоху, демонстрировали техники взлома мобильных сетей, IoT-устройств и промышленных систем.

Рассказываем о самых интересных событиях первого дня форума.

Взгляд лидеров мнений

Форум открыло выступление экспертов Positive Technologies. Они представили отчет о проведенных в 2017 году исследованиях и рассказали о безопасности корпоративных систем, промышленных, телекоммуникационных и финансовых организаций, блокчейна, а также об уязвимостях в Cisco ACS и Intel Management Engine.

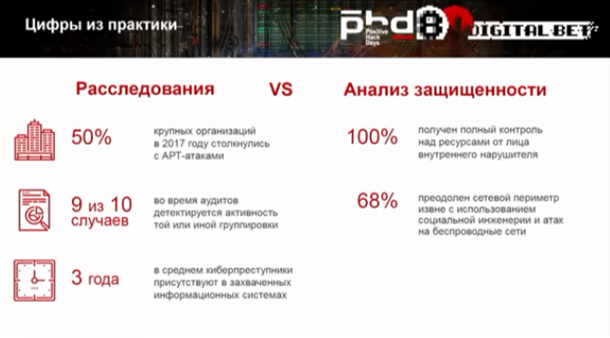

Корпоративные информационные системы по-прежнему уязвимы для атак со стороны внешних и внутренних злоумышленников. Почти 50% компаний столкнулись с целенаправленными кибератаками (advanced persistent threat, АРТ) в 2017 году. При тестировании на проникновение от лица внутреннего злоумышленника полный контроль над всей инфраструктурой удалось получить во всех системах, несмотря на используемые в компаниях технические средства и организационные меры для защиты информации. Как отметил заместитель генерального директора Positive Technologies Борис Симис, только 5% компаний вообще заметили, что их пентестят.

Преодолеть сетевой периметр от лица внешнего злоумышленника, использующего, в числе прочего, методы социальной инженерии и атаки на беспроводные сети, исследователям Positive Technologies удалось в 68% случаев. В целом доля тривиальных атак с целью получения доступа к ресурсам ЛВС выросла с 27% до 56% по сравнению с 2016 годом. Увеличилось и количество критически опасных уязвимостей: в 2017 году их доля составила 84% — против 47% в 2016 году.

В конце выступления Борис Симис поделился своим рецептом защиты: "Нужно сделать три простые вещи: везде установить антивирусы, устранить критически опасные уязвимости хотя бы на внешнем периметре и — надо понимать, что с большой долей вероятности вы уже взломаны, — поэтому нужно целенаправленно искать следы взлома в своей сети".

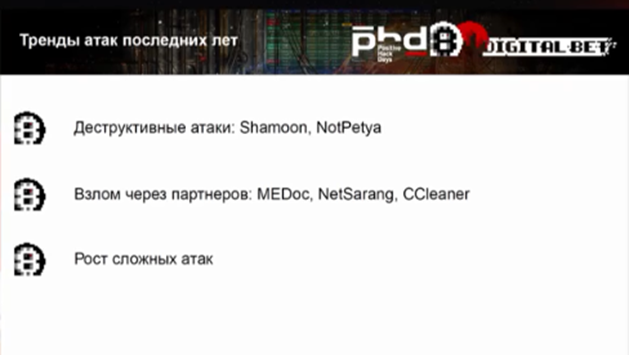

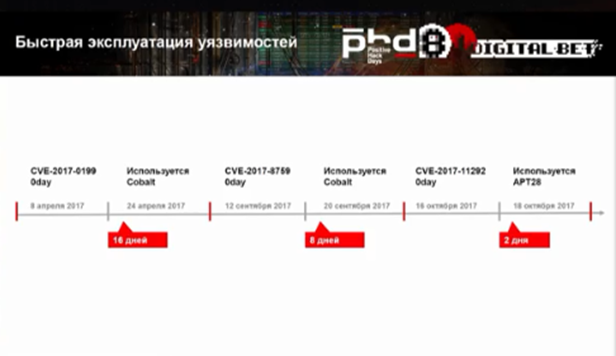

Руководитель отдела реагирования на угрозы информационной безопасности Positive Technologies Эльмар Набигаев рассказал о последних трендах атак. Исследования Positive Technologies показали, что все больше атак носят деструктивный характер и имеют целью уничтожить цифровую инфраструктуру. Также эксперты отмечают рост сложных атак: злоумышленники все чаще используют уязвимости нулевого дня и сложное вредоносное ПО. Среди ключевых выводов из расследований: даже в отсутствие уязвимостей нулевого дня публичные уязвимости очень быстро берутся на вооружение хакерами, поэтому патчи нужно ставить моментально.

Среднее время присутствия злоумышленников в инфраструктуре — пять месяцев; отмечается, что срок этот сокращается, но не потому, что нарушения стали быстрее выявляться, а потому, что злоумышленники быстрее достигают своих целей. В целом эксперты прогнозируют рост числа целевых атак, особенно в исполнении хакерских групп, спонсируемых государствами: сказывается сложная геополитическая обстановка. Также ожидаются все большее усложнение атак и увеличение числа атак на инфраструктуру промышленных предприятий, на IoT и облачные сервисы (в контексте взлома через партнеров), а также низкоуровневых атак.

Директор по информационной безопасности телекоммуникационных систем Дмитрий Курбатов рассказал о тенденциях последних лет в сфере телекоммуникаций. В последние два года эксперты отмечают небольшую положительную динамику, однако данные абонентов сотовой связи по-прежнему под угрозой.

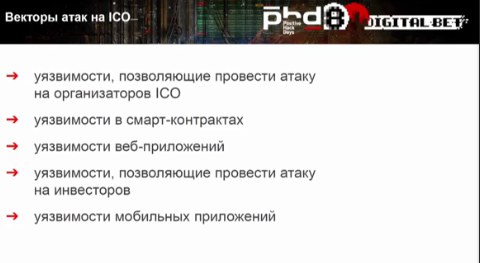

Руководитель группы исследований отдела разработки средств защиты приложений Арсений Реутов рассказал об уязвимостях смарт-контрактов и об атаках на инвесторов. С августа 2017 года злоумышленникам удалось похитить огромные суммы у криптовалютных бирж — около 300 млн долларов. Исследование Positive Technologies показало, что хакеры используют те же приемы, что и для взлома более привычных сервисов: большинство атак на криптобиржи и на площадки для проведения ICO были связаны с недостаточной защитой веб-приложений.

Арсений также рассказал, что за последний год компания Positive Technologies обеспечила безопасность многих крупных ICO-проектов, среди которых Blackmoon, Utrust и 3DIO.

Познакомиться с исследованиями, о которых эксперты Positive Technologies рассказывали на секции RE: search, можно на сайте компании.

Борис Симис и Максим Филиппов (Positive Technologies) вместе с руководителями служб безопасности крупных отечественных компаний и госучреждений пытались разобраться, чего не хватает российской индустрии ИБ. Своими взглядами поделились Александр Баранов (ГНИВЦ ФНС), Павел Брянцев ("Объединенная металлургическая компания"), Тарас Иващенко (Mail.Ru), Муслим Меджлумов ("Ростелеком"), Евгений Никитин (Пенсионный фонд России), Виктор Пенский ("Юнипро") и Роман Попов ("Транснефть").

Слушатели узнали о самых страшных ночных кошмарах руководителей служб ИБ — о нарушении основных бизнес-процессов, потере данных о физ- и юрлицах и наказаниях со стороны регуляторов за несоответствие требованиям.

"Для крупного оператора основная задача — не предотвратить взлом, не обеспечить стопроцентную защиту, а обеспечить высокую доступность услуг связи, предоставляемых клиентам. Для меня настоящий кошмар — если кто-то взломает нашу магистральную сеть, получит доступ ко всем маршрутизаторам, удалит конфигурацию, и интернет в России для подавляющего большинства граждан перестанет существовать", — считает Муслим Меджлумов.

По словам Романа Попова, применительно к промышленной компании кошмар — это потеря контроля: "Кошмар, когда я не вижу, что происходит, и полный кошмар — когда я не управляю тем, что мне принадлежит".

Участники секции рассказали, как в каждой компании привлекают службы ИБ к новым проектам, а также обсудили актуальные угрозы. По мнению Евгения Никитина, в эпоху цифровой экономики "каждый гражданин будет тем нарушителем, которого нужно рассматривать в системе информационной безопасности".

Еще один вопрос, который подняли участники секции, — насколько действия регуляторов в области ИБ направлены на реальное повышение защищенности.

Евгений Никитин: "Новая нормативка — не просто сотрясание воздуха. Новый пакет документов говорит о том, что вы больше не можете прикрываться бумажками. Главный вопрос — сколько будет стоить инцидент. Каждый субъект теперь должен научиться считать ущерб, который он может получить".

Роман Попов: "Во-первых, эти документы стали приятным сюрпризом, обычно их приходится ждать годами. Во-вторых, качество документов существенно выше, чем раньше. В-третьих, любое внимание регуляторов и государства к нашей теме — это добро. Вспомним самые ранние версии ФЗ № 152: да, он был плох, но он стал поводом задуматься о проблеме".

Александр Баранов: "Вы правы, что строгость российских законов смягчается необязательностью их исполнения. Но даже если законодательная база исполняется наполовину, то это уже хорошо. Если же говорить о реальной защищенности, то она также становится заметно выше".

Борис Симис: "Регуляторы своими последними шагами сильно подталкивают нас к реальной безопасности. Например, ФСТЭК делает и распространяет свою базу уязвимостей и угроз. Я согласен, что мы перестали смотреть на ИБ статично. Нам нужно заниматься безопасностью не для отмазки и не для регулятора, а для себя. В этом смысле есть хорошие подвижки".

Тотальное погружение в «цифру» всех сфер жизни — свершившийся факт. Госуслуги, дистанционное управление транспортной и промышленной инфраструктурой, умные устройства и криптовалюта — эти технологии сулят людям качественное улучшение жизни. Но так ли все радужно на самом деле? Ключевой теме форума были посвящены сразу несколько секции и докладов.

Директор проектов кибербезопасности "Ростелекома" Денис Горчаков обсудил с участниками круглого стола, насколько безопасно использовать технологии биометрической идентификации для проведения важных операций, что еще можно использовать для биометрической аутентификации, кроме отпечатков пальцев и радужки глаза, как взламывают биометрию и какие существуют методы защиты.

Иван Беров, директор по цифровой идентичности "Ростелекома", рассказывая о создании единой биометрической системы, прокомментировал текущий уровень развития биометрических технологий: "Биометрические технологии мало адаптированы к комфортному ежедневному использованию. Они адаптированы только к специальным условиям, которые контролируются, по этим условиям есть стандарты и нормы в России и за рубежом. Но на массовом рынке мы сталкиваемся с проблемами окружающей среды, удобства и скорости использования".

Также в рамках дискуссии генеральный директор "Центра речевых технологий" Дмитрий Дырмовский представил результаты исследования, на основе которых была разработана система, одержавшая победу в международном конкурсе среди разработчиков детекторов спуфинг-атак Automatic Speaker Verification Spoofing and Countermeasures Challenge 2017. Также он рассказал о видах спуфинг-атак, основных способах взлома и признаках фальсификации данных.

На секции "Безопасность КИИ: практические аспекты" разобрали нюансы требований Федерального закона № 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации". Поговорить о наболевшем пришли: Дмитрий Царев — начальник отдела эксплуатации и поддержки систем информационной безопасности "Ростелекома", Владимир Шадрин — директор департамента мониторинга и реагирования на киберугрозы «Ростелекома», Роман Кобцев — директор по развитию бизнеса "ИнфоТеКСа", Александр Бондаренко — генеральный директор R-Vision, Алексей Павлов — руководитель группы пресейла JSOC компании Solar Security, Сергей Куц — менеджер по продвижению продуктов Positive Technologies, Руслан Замалиев — консультант по информационной безопасности компании "ICL Системные технологии".

Участники рассказали, как решают вопросы с обеспечением безопасности КИИ, что является объектом КИИ, как проводится категоризация объектов, обсудили проблемы внедрения требований по безопасности КИИ и предложили рекомендации по их практическому выполнению.

Так, например, генеральный директор R-Vision Александр Бондаренко рассказал о приоритизированном подходе к внедрению требований по безопасности КИИ, а также о том, с чего нужно начинать этот путь: "Инвентаризация — важнейший процесс. По нашему опыту, сейчас он плохо построен во многих компаниях. Худо-бедно в IT, а если есть отдельное подразделение ИБ, информация туда не поступает. Здесь два пути — или выстраивайте собственный процесс, или налаживайте отложения с IT. Без этого любые другие шаги — выделение систем, категорирование, реагирование на инциденты, отправка информации, определение, к какому объекту относится инцидент, — будут просто невозможны. Если этого нет — полная труба".

В секции "Развитие информационной безопасности в странах СНГ" директор казахстанского "Центра анализа и расследования кибератак" Арман Абдрасилов обсудил актуальные вопросы информационной безопасности с представителями государственных органов стран Содружества. Затронули тему построения процессов информационной безопасности, коснулись требований регулирующих органов, используемых средств защиты, рассмотрели тренды и перспективы отрасли. Организатором секции выступил "ЦАРКА" при поддержке АО "Национальные информационные технологии".

Это событие по праву можно назвать уникальным: такого состава участников не было ни на одной российской конференции по ИБ.

"Это возможность для ответственных работников сферы ИБ стран СНГ собраться и обсудить актуальные вопросы. Я хочу обратить внимание на уровень открытости в обсуждении вопросов ИБ, который мы видим в России. Он очень конструктивен и очень полезен. Надо ориентироваться на этот стиль, этот подход — и нам, и регуляторам. И неслучайно, что мы собрались в таком составе на ведущей конференции по ИБ, на PHDays, — комментирует Мурат Айгожиев из Государственной технической службы Казахстана.

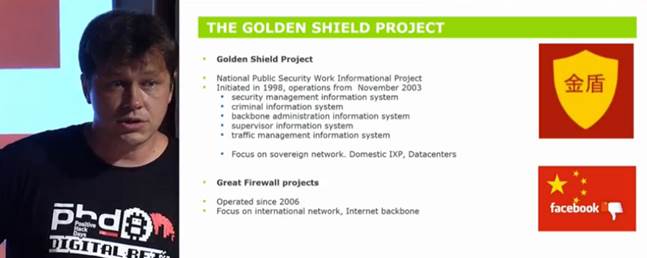

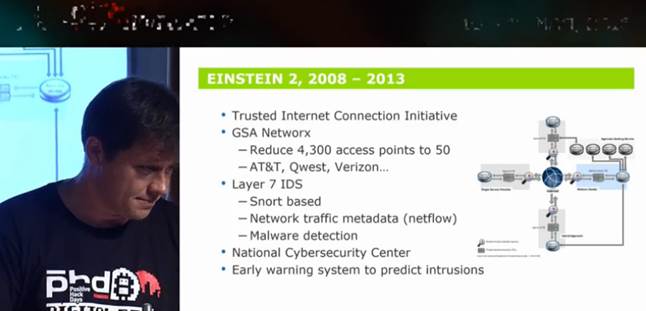

Директор по продуктам компании DarkMatter Сергей Гордейчик в докладе «В чем был неправ ЭНШТЕЙН?" представил анализ различных государственных инициатив по кибербезопасности: федеральной сети обнаружения компьютерных атак США (FIDNET), национальной системы реагирования на киберугрозы, "Золотого щита", "Великого китайского фаервола", закона о кибербезопасности КНР и директивы ЕС по сетевой и информационной безопасности.

Когда говорят о системе Einstein, часто ошибочно сравнивают ее с FIDNET. Однако FIDNET — это единая точка доступа для государственных органов, в России подобный проект начинался еще в 1998 году, он и до сих пор существует, но его никто не использует. Einstein — это тоже достаточно давний проект, возникший в 2003 году как часть национальной системы защиты киберпространства. Система должна обеспечивать безопасность в интернете всех федеральных агентств, помимо тех, которые относится к Intelligence Community, таких как министерство обороны США и ЦРУ. Интересна вторая версия системы Einstein, которая существовала с 2008 по 2013 годы. С помощью крупнейших провайдеров был реализован своего рода "интернет для госов": количество точек выхода в интернет для государственных агентств сократилось с 4300 до 50. Появились IDS на уровне 7, базирующаяся на открытой системе предотвращения вторжений Snort, выявление "зловредов", обнаружение метаданных в сетевом трафике. В следующей итерации Einstein добавили не только детективные, но и предиктивные механизмы: Sinkhole, анализ электронной почты и веб-контента. В 2015 году было развернуто 228 сенсоров IDS и добавлена возможность установки коммерческих утилит, в том числе IDS, песочницы и т. п. По сути было сказано: обеспечивайте безопасность любыми средствами, главное — эффективно. Было выдвинуто также требование по сбору и распространению индикаторов компрометации.

Бессменный участник PHDays генеральный директор компании "Лавина Пульс" Андрей Масалович рассказал о технологии разума в современном кибероружии. В частности, он рассмотрел решения из сферы искусственного интеллекта: генеративно-состязательные нейронные сети (GAN) для распознавания новых видов кибератак, методики глубокого обучения с подкреплением (DRL) для агентного моделирования информационных атак, методы «цифровых двойников» для исследования различных физических и психологических воздействий без проведения тестовых атак.

Со дня начала продаж квадрокоптера прошло всего две недели, однако серьезные неполадки вынудили производителя

В The Need For Speed вы можете выбрать один из восьми автомобилей и, управляя им, принять участие в нескольких

Выхода iPhone 15 ждали, наверное, все поклонники техники Apple. И этот гаджет не подкачал: он имеет улучшения по всем