Системный раздел EFI играет решающую роль в процессе загрузки Windows, но он также обеспечивает потенциальное «убежище» для вредоносного программного обеспечения и угроз безопасности. Хотя «проникновение EFI» все еще встречается редко, это тактика, которая все чаще используется новыми штаммами вредоносных программ.

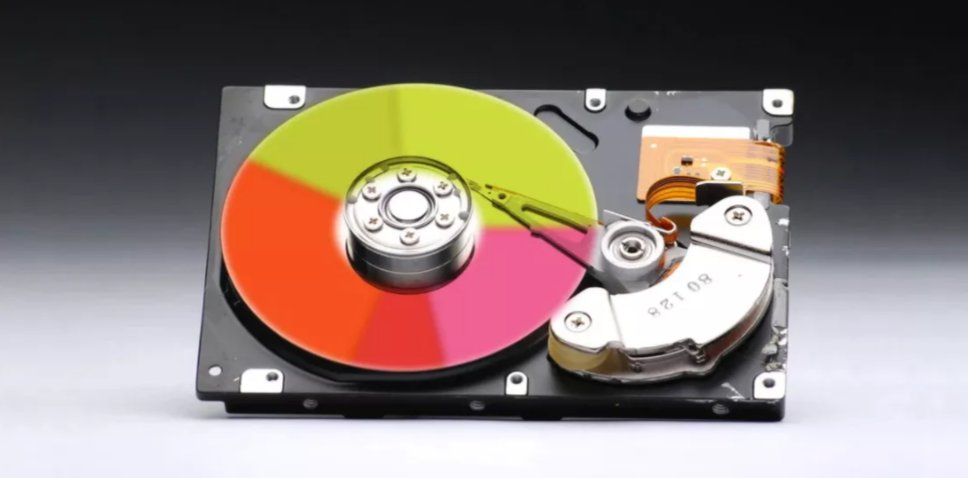

По словам Microsoft, системный раздел EFI (ESP) требуется в системах UEFI для загрузки с диска с разделами в стиле GPT — UEFI и GPT являются двумя технологическими достижениями, разработанными для замены устаревших стандартов BIOS и MBR.

Раздел EFI, который обычно находится на основном «жестком диске» системы, содержит загрузчик операционной системы и образ ядра, базовые драйверы устройств, используемые прошивкой UEFI во время загрузки, и другие программные инструменты, необходимые для запуска до того, как ОС будет правильно загружена.

Будучи фундаментальным компонентом современного процесса загрузки Windows, раздел EFI стал привилегированной мишенью для самых сложных и продвинутых угроз безопасности. Печально известный буткит BlackLotus UEFI использует ESP, чтобы скрыться от программного обеспечения безопасности, и теперь недавно обнаруженный «похититель криптовалюты» делает то же самое, пытаясь избежать обнаружения антивирусом.

Trojan.Clipper.231, идентифицируемый российским антивирусным ПО Dr.Web, представляет собой троянское приложение, скрывающееся в некоторых «пиратских» ISO-сборках Windows 10 Pro (22H2), распространяемых в сети BitTorrent. Компания «Доктор Веб» обнаружила угрозу после обращения клиента в конце мая 2023 г. Дальнейшие анализы подтвердили факт заражения компьютера клиента с Windows 10.

Заражение, состоящее из трех частей, включает вредоносное ПО, предназначенное для кражи популярных криптовалют (Trojan.Clipper.231), троянский дроппер (Trojan.MulDrop22.7578) и инжектор кода (Trojan.Inject4.57873), используемый для запуска вредоносного ПО clipper. Эти три файла были идентифицированы в нескольких пользовательских сборках ISO, которые, по-видимому, были нацелены на русскоязычных пользователей с такими именами файлов, как «Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso».

После установки на ПК вредоносная сборка Windows активируется для запуска дроппера («iscsicli.exe») через системный планировщик задач. Дроппер предназначен для монтирования раздела EFI как диска «M:\», копирования двух других вредоносных компонентов на раздел, удаления исходного трояна с диска C: и, наконец, запуска инжектора при размонтировании раздела EFI.

Затем инжектор переносит код клипера в системный процесс lsaiso.exe, где с этого момента будет работать Trojan.Clipper.231. Клипер отслеживает буфер обмена Windows, проверяя, не копирует ли пользователь адреса криптокошельков, и заменяя их адресами, контролируемыми киберпреступниками. Кроме того, клипер проверяет активные процессы, чтобы попытаться избежать обнаружения известными инструментами анализа, такими как Process Explorer, диспетчер задач, Process Monitor и ProcessHacker.

Согласно данным, предоставленным компанией «Доктор Веб», вышеупомянутым киберпреступникам удалось украсть криптовалюты на сумму не менее 19 000 долларов США с адресов легальных кошельков. По словам Dr. Web, проникновение вредоносного ПО в раздел EFI в качестве вектора атаки все еще очень редко, поэтому любой новый выявленный случай может представлять большой интерес для специалистов по компьютерной безопасности.

Иван Ковалев

VIAiPhone - стильный и производительный телефон. Но, есть у него один существенный недостаток. Если носить его без

Важным достоинством именно этой модели является то, что при абсолютной функциональности ультрабука, в своей «сольной»

Любой транскрибатор подтвердит, что работа с аудиозаписями и видеороликами порой бывает очень сложной. Особенно это