Восьмой международный форум по практической безопасности Positive Hack Days подошел к концу. Более 5200 участников на площадке в Москве наблюдали за перехватом радиоэфира сотового оператора, взломом банкомата, накруткой умного электросчетчика (одному из участников было 12 лет!) и десятками других активностей. Настоящая драма произошла в финале противостояния атакующих и защитников города.

О конфликте атакующих и защитников

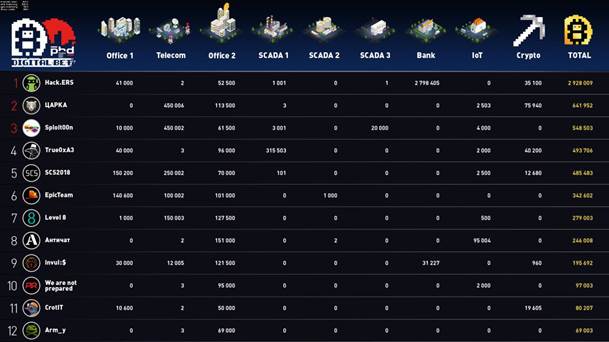

Завершилась 30-часовая кибербитва The Standoff. По итогам двух дней можно сказать, что победила дружба. Командам атакующих удалось взломать некоторые объекты, но почти без борьбы: большинство из них не были защищены. Тем не менее битва между атакующими была горячей: турнирная таблица кардинально изменилась за полчаса до конца игры.

Первый день был не очень богатым на события. К концу дня одной из атакующих команд удалось взломать незащищенный офис — об этом сообщила команда RT SOC. Помимо этого были взломаны объекты городской инфраструктуры: атакующие нашли уязвимости в камерах и произвели атаку «отказ в обслуживании», а кто-то «поиграл» с системами отопления. Также в течение дня атакующие сдавали организаторам информацию об уязвимостях в рамках bug bounty и данные банковских карт.

Как и ожидалось, все самое интересное случилось ночью. Команда Jet Antifraud Team, которая защищала банк, зафиксировала массированную атаку, цель которой была кража денег со счетов жителей города. В течение дня было всего пять попыток переводов на сумму 140 публей (виртуальная валюта города). Вечером и ночью произошли три крупные атаки. Всего было около 20 тысяч попыток совершения мошеннических операций на 19 внешних счетов.

Командам ЦАРКА и Sploit00n удалось взломать абонентов телеком-оператора: были перехвачены SMS-сообщения и найден автомобиль по GPS-координатам. Отметим, что безопасность абонентских данных не была подконтрольна командам защитников. В середине дня ЦАРКА также смогла сбросить пароли всех абонентов портала телеком-оператора и попыталась продать сброшенные учетки покупателю на черном рынке, но он быстро заподозрил неладное и отказался от покупки фиктивных учеток. В это время телеком-оператор быстро восстановил учетные записи из бэкапа после того, как получил жалобы от абонентов, и закрыл дыру в портале. Далее команда попыталась сдать учетки по программе bug bounty, но телеком заплатил за это копейки. Отметим, что это не было упущением команды защиты, так как организаторы временно попросили отключить WAF от портала для установки обновлений и тестирования новой функциональности, чем и воспользовались атакующие.

Под конец дня неизвестные хакеры попытались грубо сбрутить SIP-учетки в режиме онлайн, но из-за своевременной правки защитниками конфигурации Asterisk, усложняющую онлайн-брутфорс, эта атака не увенчалась успехом. Сказалось и то, что атакующим, видимо, не хватило времени на предварительную подготовку: они пытались сбрутить несуществующие номера телефонов (короче на одну цифру). Стоит отметить, что брутфорс-атаку ни защитники, ни SOC не заметили.

Позже еще несколько команд попытались сдать компромат на топ-менеджера страховой компании города, но в компромате одной из команд отсутствовала информация, подтверждающая, что эта переписка принадлежит именно интересующей цели. Другая команда смогла перехватить только часть переписки. Покупатель на черном рынке, конечно же, заплатил и за эту информацию, но не так много, как ожидали атакующие. Также под конец второго дня еще одна команда смогла отследить машину через GSM.

А вот промышленные объекты оказались для команд нелегкой задачей. Взломав накануне незащищенный офис, атакующие не сразу догадались, что этот офис является управляющей компанией технологического сегмента. Когда все попытки получения удаленного доступа к объектам АСУ ТП не увенчались успехом, атакующие попытались подключиться локально. В итоге ближе к утру случилось неожиданное временное перемирие между атакующими и защитниками. Совместно они попытались изучить инфраструктуру технологического сегмента: хакеры делали попытки взлома под присмотром защитников.

На второй день атакующие добрались и до еще одного офиса. Некоторые сервисы подверглись взлому. Как рассказали команды SRV и «Перспективный мониторинг», одну линуксовую машину долго испытывали на прочность перебором паролей. В итоге, воспользовавшись расширенным словарем, атакующим удалось взломать учетные записи. Злоумышленники пытались закрепиться в системе и атаковать внутренние сервисы в обход NGFW, но активность была пресечена. Также защитники обнаружили и устранили майнер. Всего за два дня WAF команды защитников отбил около 1 500 000 атак, было заведено 30 инцидентов безопасности.

К концу дня атакующим удалость сделать DDoS-атаку на контроллер и организовать разлив нефти, а команда True0xA3 уже на последних минутах конкурса устроила блэкаут в городе. Досталось и железной дороге: неизвестные хакеры смогли получить управление локомотивом.

За час до конца кибербитвы город решил отказаться от системы антифрода. Этим воспользовалась команда Hack.ERS, которой удалось обчистить банк. Это позволило им подняться из подвала турнирной таблицы и выбраться в победители, выбив из лидеров команду ЦАРКА (победителей прошлого года).

Об изнанке цифровизации

У любой современной технологии есть обратная сторона. Несколько лет назад хакеры использовали контекстную рекламу для целевых атак против компаний оборонной и авиакосмической промышленности США. Возможность сузить целевую аудиторию, реализованная рекламными сетями, позволяла злоумышленникам доставлять вредоносное ПО сотрудникам конкретных организаций. Новые вызовы, связанные с цифровизацией, обсуждали представители "Информзащиты", НКЦКИ, "Ростелекома", "Социомы", IBM и Group-IB в секции "Цифровизация — угроза или шанс?".

Директор продуктового офиса "Информационная безопасность" "Ростелекома" Станислав Барташевич отметил, что число атак на информационные ресурсы бизнеса и государства растет. Эксперты "Ростелекома" ежедневно регистрируют около 800 DDoS-атак на ресурсы компании и ее клиентов: "Из последних случаев атак на информационные ресурсы знаковыми для нас были выборы президента, когда на сайт ЦИК и на сопутствующие ресурсы было произведено более 50 мощных атак разной направленности (DDoS, атаки на уязвимости веб-приложений)".

Об эффективности атак, типах атакующих, их мотивации поведал руководитель отдела расследований и сервиса киберразведки Threat Intelligence компании Group-IB и ее сооснователь Дмитрий Волков: "У нас есть два источника, позволяющих отслеживать успешность атак: наше оборудование, с помощью которого мы видим, что атаки доходят, и incident response, когда инцидент случается, о нем становится известно собственникам компании, и мы выезжаем разбираться с последствиями. Количество выездов из года в год растет. Это не значит, что число атак в целом растет тоже, просто атаки становятся сложнее и привлекают больше внимания руководителей компаний. Сейчас есть модный тренд говорить о росте числа атак: да, число простых атак растет, но если говорить об их эффективности, то она снижается".

В ходе дискуссии участники секции поделились своей оценкой проблем безопасности в цифровом мире, в частности речь шла о портрете злоумышленника, достижимости атак, эффективности средств защиты, нюансах требований регуляторов. Не обошли стороной вопросы кадрового потенциала и внутренних нарушителей: многое зависит от человеческого фактора, от профессионализма команды ИБ и сотрудников компании в целом. По итогам обсуждения участники пришли к выводу, что цифровизация порождает как новые возможности, так и новые угрозы.

Дыра в кармане

Сегодня люди используют в среднем 30 мобильных приложений в месяц. О проблемах безопасности смартфонов и планшетов рассказывал Густаво Сорондо, технический директор Cinta Infinita, в своем докладе "Как пережить небезопасность мобильных приложений". Первое свое приложение для смартфонов он протестировал восемь лет назад. Это был интернет-банк, и тогда еще мало кто понимал, как проверять такой софт. Только в 2014 году OWASP впервые выпустила свой тoп-10 уязвимостей для мобильных приложений и в 2016 году обновила его. На первом месте оказалась проблема неправильного использования платформы, заменив уязвимость слабого контроля на уровне сервера. Второй пункт Густаво называет наиболее важным — небезопасное хранение данных, которые записываются в логи, кэш и т. д. Третий пункт — небезопасные коммуникации, когда приложения передают данные в открытом виде или не предупреждают о поддельных или устаревших сертификатах.

По словам Густаво, в плане безопасности мобильные приложения отстают от веба на 10 лет. Если популярный браузер обязательно выдаст предупреждение об устаревшем сертификате, то мобильное приложение часто может "молчать" об опасности. Сейчас еще нет автоматизированных систем пентестинга мобильных приложений, существуют лишь системы для анализа кода, которые зачастую дают много ложноположительных результатов, поэтому пригодны в основном только в начале пентеста. При разработке и тестировании мобильного софта докладчик рекомендует использовать документы того же OWASP— Mobile Application Security Verification Standard (MASVS) и Mobile Security Testing Guide.

Глубокое погружение

Технического хардкора на PHDays было как всегда предостаточно. О проблемах умных контрактов рассказывал Арсений Реутов, руководитель группы исследований отдела разработки средств защиты приложений Positive Technologies, в своем выступлении "Предсказываем случайные числа в умных контрактах Ethereum". Не все знают, что эфир (Ethereum) — не только вторая по популярности криптовалюта в мире, но и наиболее известный конструктор умных контрактов. В прошлом году сделку с использованием смарт-контракта на базе эфира использовали Альфа-банк и S7 Airlines. Алгоритм контролировал поступление денег на счет исполнителя после прихода документов об исполнении работ. Смарт-контракты позволяют избежать множества юридических формальностей, но имеют один большой недостаток: они уязвимы для хакерских атак, как и любая другая программа.

Компьютер на четырех колесах

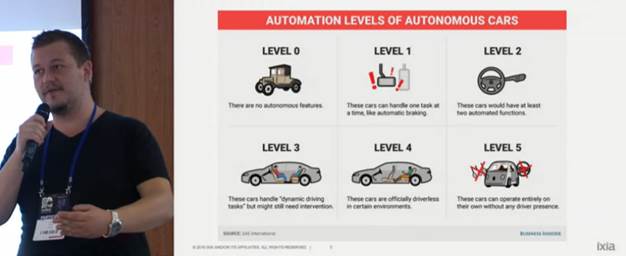

По прогнозу Gartner, к 2020 году в мире будет насчитываться 250 млн автомобилей, подключенных к интернету. Они будут обмениваться данными с сервисами умного города об авариях и заторах для снижения количества пробок, помогать диагностировать неисправности, предоставлять пассажирам информационно-развлекательные услуги. Такие системы делают поездки удобнее, но открывают новые возможности перед злоумышленниками. Штефан Танасе и Габриэль Чирлиг из Ixia (Keysight Technologies) исследовали автомобиль со встроенной информационно-развлекательной системой и нашли в нем множество уязвимостей. Эксперименты проводились с личным автомобилем Габриэля Чирлига. По словам Штефана Танасе, уязвимости в автомобиле значительно опаснее, чем в обычных ПК, так как под ударом могут оказаться человеческие жизни: машина едет на большой скорости и вмешательство киберпреступника может быть фатально. Для поиска уязвимостей компьютерной системы автомобиля докладчики использовали, в частности, открытое ПО MazdaAio Tweaks. В ходе выступления «Умный автомобиль как оружие»исследователипоказали, как киберпреступники могут использовать GPS-данные встроенных в автомобили компьютеров для слежки за их владельцами. Одна из слушательниц даже обратилась к Чирлигу с просьбой подключиться к системе развлечений ее угнанного авто, чтобы по логам GPS обнаружить свою машину.

О дорогих игрушках в банках

Банковская отрасль остается одной из главных целей злоумышленников. В марте этого года был арестован лидер хакерской группировки Cobalt, которая похитила более 1 млрд евро примерно у сотни финансовых организаций по всему миру. Вопросам противодействия таким группировкам была посвящена секция «Безопасность кредитно-финансовых организаций».Вел секцию исполнительный директор центра киберзащиты Сбербанка Алексей Качалин.

На дискуссии был озвучен провокационный вопрос: что умрет первым — DLP или антивирусы на узлах? Вот некоторые комментарии участников обсуждения.

Лев Шумский, независимый эксперт: "Бизнес-ценность от DLP очень тяжело "пощупать", а денег это стоит существенных. Скорее всего, эта технология не умрет, но будет применяться специализированно. Хорошо она будет работать в своеобразных "ящиках", когда люди приходят на работу и оставляют свои гаджеты в закрытом, защищенном периметре. Во всех остальных случаях это дорогая игрушка, которая требует множества ресурсов как с точки зрения администрирования, так и для работы аналитиков и операторов. Что касается антивирусов, вполне очевидно их дальнейшее эволюционирование".

Дмитрий Гадарь, Tinkoff.ru: "Нельзя поднимать вопрос, умрет ли технология, в отрыве от того, к чему она будет применяться. Должен ли стоять антивирус на рабочей станции? Антивирус никому ничего не должен. Антивирус — это, наверное, борьба с последствиями. В одном из банков я не ставил антивирус на банкоматы, я сделал там замкнутую программную среду. Это был такой кайф! Не нужно ничего обновлять на банкоматах, потому что там редко изменяемая среда, ее можно зафиксировать, и туда никакой вирус не поставится. Та же история с DLP. Это дорогой инструмент с непонятным выхлопом. При этом есть архитектурные решения, которые позволяют избежать использования этой тяжелой технологии. Сложность в том, чтобы правильно определить, какую технологию для чего мы используем, определить объем работ и технологии для этих работ. Обычно безопасники ленятся это делать".

Снять чужие деньги по звонку

Независимый исследователь Александр Колчанов рассказал об уязвимостях в системах телефонных банков, которые позволяют получать конфиденциальную информацию клиентов и переводить деньги с их счетов. В этом случае общение с банком и управление средствами на своих счетах происходит, как правило, через оператора колл-центра или SMS-сообщения. Докладчик в ходе выступления "Уязвимости в телефонных банках: раскрытие личных данных и кража денег со счетов"продемонстрировалряд атак, связанных в том числе с недостатками SMS-авторизации.

По словам Колчанова, в одном банке может существовать несколько систем телефонного банкинга, и о части из них могут забыть. Одни системы неплохо защищены, но в тоже время существуют системы, где авторизация гораздо проще. Другая проблема — использование для авторизации только паспортных данных, что может позволить нелегитимному пользователю позвонить в банк и попытаться провести операции или выяснить данные клиента для следующей стадии атаки. В некоторых банках существуют отдельные системы банкинга для премиум-клиентов, которые часто используют другие технологии авторизации.

Злоумышленник может узнать паспортные данные такого клиента и его баланс и произвести атаку. Еще один опасный тренд — появление персональных менеджеров с отдельными мобильными номерами у премиум-клиентов. В одном крупном российском банке обычные пользователи защищены: им требуется использовать кодовое слово с паспортными данными, а премиум-клиентам не надо называть кодовое слово. Выяснив номера клиента и его личного менеджера и некоторые другие персональные данные, атакующий может выводить значительные суммы денег.

Как превратить SOC в полезного робота

В конце дня проходила секция "Что нужно сделать, чтобы SOC наконец-то заработал?!",вел которую директор департамента поддержки продаж Positive Technologies Владимир Бенгин.Участники секции из компаний ГТЛК, "Ангара" и SolarSecurityделились опытом построения ситуационных центров информационной безопасности, а также объясняли, как «научить» SOC предотвращать инциденты. Сергей Рысин из ГТЛК рассказал, что одним из краеугольных камней при построении SOC является готовность IT-подразделения сотрудничать. Подразделение по информационной безопасности ГТЛК состоит из одного человека, поэтому руководство с помощью частного SOC позволило Сергею автоматизировать все, что возможно. К примеру, в случае несанкционированного подключения к сети Wi-Fi автоматически блокируется сегмент сети, а в случае копирования конфиденциальных данных на USB-носители ответственным людям приходят SMS-сообщения. Конечные инциденты адресно передаются специалистам службы безопасности или IT-подразделению. Александр Сухомлин из Solar Security сказал, что некоторые заказчики думают, что позвав MSSP-провайдера, они построят SOС, однако это не совсем так — необходимо также выстраивать процессы реагирования на стороне заказчика.

"С помощью SOC вы наблюдаете не за людьми, программой, сервером или другой отдельной сущностью; вы контролируете то, что приносит компании деньги, — отметил руководитель практики управления рисками компании "Ангара" Дмитрий Забелин. — А деньги приносят бизнес-процессы. При обсуждении бюджетных вопросов, связанных с построением SOC, руководству компании непонятны абстрактные рассуждения о дороговизне сервера. Другое дело, если руководство узнает, что из-за кибератаки двухэтажный "волчок" ГЭС под 240 метрами воды может остановиться и вода смоет целый регион".

Двое суток нон-стоп

На площадке форума прошли конкурсы по взлому сетей smart grid, поиску уязвимостей в смарт-контрактах блокчейна, прохождению лабиринта в умном доме, хакерские дуэли в формате «один на один», различные онлайн-соревнования. Традиционно PHDays является культурным событием. Здесь состоялись конкурс создателей комиксов, чтения киберпанка в исполнении коллектива создателей легендарной радиопередачи "Модель для сборки", фестиваль музыкальных групп IT-компаний Positive Hard Days: каждая команда выступала с 20-минутным сетом. Обо всем этом мы расскажем позже, следите за новостями!

Напоследок — первые отзывы о форуме:

Александр Бондаренко, генеральный директор R-Vision:

Очередная конференция PHDays прошла на одном дыхании. Много интересных докладов, встреч, обсуждений прикладных задач и кейсов, а также инновационных идей. Мы смогли представить наши новые разработки, получить полезный фидбэк от аудитории и поучаствовать в дискуссиях на актуальные темы в области информационной безопасности. В целом PHDays продолжает задавать высокую планку для конференций по информационной безопасности. Сложно представить другое мероприятие, в котором бы так концентрированно сочетались вопросы прикладной безопасности и дискуссии на концептуальные темы.

Галкин Григорий, директор по развитию MONT:

Участие в Positive Hack Days — это борьба за безопасность цифрового мира. Каждый год на форуме обсуждаются наиболее актуальные и фундаментальные проблемы мира ИБ. В этом — мы говорили в первую очередь о цифровой экономике, которая стала началом глобальных изменений. Мы верим, что, объединив усилия лучших из лучших представителей отрасли, у нас появится шанс сохранить цифровое будущее безопасным.

Напоминаем, что записи выступлений участников PHDays 8 доступны на сайте форума.

Ультрабуки линейки Elitebook Folio G1 представляют собой что-то вроде Windows-клонов новых Macbook’ов. Они также

Вам предстоит преодолеть немало самых разнообразных препятствий, сразиться с огромным количеством врагов, построить

С айфоном 14 Про можно выполнять любые задачи самой высокой сложности и играть в технически продвинутые и навороченные