Международная антивирусная компания ESET сообщает, что инициатором недавней атаки с использованием уязвимости нулевого дня является известная хакерская группировка Buhtrap. Киберпреступная организация известна атаками на компании в России и Центральной Азии.

Недавно ESET исследовала уязвимость в компоненте win32k.sys, которая позволила киберпреступникам организовать таргетированную атаку на пользователей из Восточной Европы.

Эксперты ESET отметили, что в кибератаке с использованием этой уязвимости применялся один из модулей стандартного загрузчика группировки Buhtrap. Также арсенал хакеров включал набор дропперов и загрузчиков, которые попадают на устройства жертвы под видом легитимных программ.

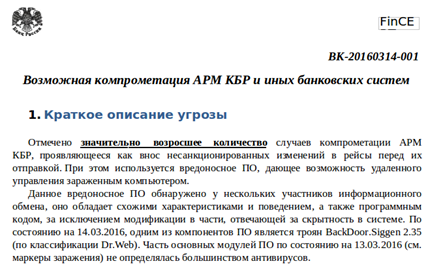

В набор Buhtrap входило вредоносное ПО, которое стремилось собрать пароли от почтовых клиентов и браузеров и переслать информацию на C&C-сервер. Программа также предоставляла своим операторам полный доступ к скомпрометированной системе.

Изучение предыдущих кампаний показало, что преступники часто подписывают вредоносные приложения легитимными сертификатами, а в качестве приманок используют вложения с документами.

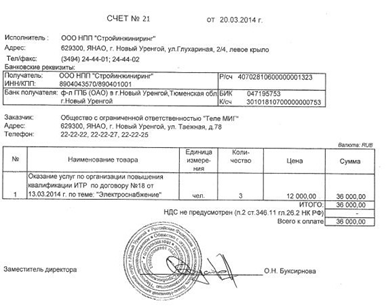

Так, группировка атаковала финансовые структуры российских компаний, прикладывая к письмам поддельные счета-фактуры, контракты, акты сдачи-приемки.

Несмотря на то, что блоки питания Chieftec в большинстве своем относятся к бюджетным решениям, одновременно с этим они

П редставленная еще летом и вышедшая в начале осени мобильная операционная система iOS 10, на протяжении всех дней

Аутсорсинг в управлении проектами помогает организациям сосредоточиться на задачах бизнеса, сократить затраты и