Компания ESET, международный эксперт в области информационной безопасности, сообщает об атаке киберпреступников Winnti Group на университеты Гонконга. Благодаря применяемым методам машинного обучения решения ESET обнаружили образец вредоноса на нескольких компьютерах в двух университетах.

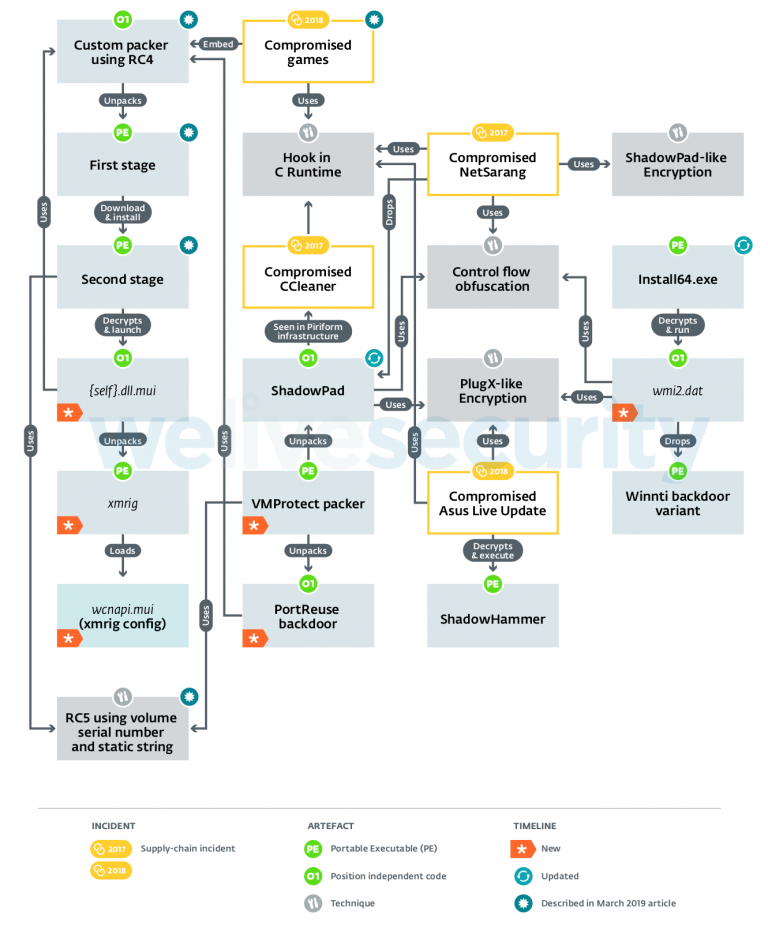

Winnti Group знаменита благодаря ее резонансным кибератакам на цепочки поставок в индустрии видеоигр и различного программного обеспечения. Также она прославилась вмешательством в сферы здравоохранения и образования.

В настоящее время цель злоумышленников — хищение данных с атакуемых компьютеров. Преступная кампания проходила на фоне массовых протестов, затронувших в том числе и университеты. Кроме того, эксперты ESET считают, что ее действия могли затронуть еще минимум три ВУЗа.

По данным актуальных исследований, группировка по-прежнему использует флагманский бэкдор ShadowPad. Но в рамках данной кампании загрузчик ShadowPad заменен на упрощенную версию, обнаруженную с помощью продуктов ESET — Win32/Shadowpad.C.

«ShadowPad — мультимодульный бэкдор, в частности с помощью модуля-кейлоггера записывается каждое нажатие клавиши на клавиатуре. Использование этого модуля по умолчанию указывает на то, что злоумышленники заинтересованы в краже информации с компьютеров жертв», — говорит Матье Тартар, исследователь ESET.

Подробнее об атаке — в блоге ESET.

Бизнес-консалтинг — это профессиональная услуга, предоставляемая специалистами, которые помогают компаниям улучшить их

Аутсорсинг – это передача части или всей работы по разработке программного обеспечения сторонней организации, которая

Специалисты Bitdefender обнаружили сразу 17 новых рекламных программ в Google Play. После установки они начинают