Опытные хакеры активно используют критическую уязвимость удаленного выполнения кода (RCE) CVE-2022-22954, которая затрагивает VMware Workspace ONE Access (ранее называвшийся VMware Identity Manager).

Проблема была устранена в обновлении безопасности 20 дней назад вместе с еще двумя RCE — CVE-2022-22957 и CVE-2022-22958, которые также затрагивают VMware Identity Manager (vIDM), VMware vRealize Automation (vRA), VMware Cloud Foundation и Менеджер жизненного цикла vRealize Suite.

Вскоре после публичного раскрытия уязвимостей в открытом доступе появился код эксплойта PoC, позволяющий хакерам атаковать уязвимые развертывания продуктов VMware. VMware подтвердила факт эксплуатации CVE-2022-22954.

Теперь исследователи из Morphisec сообщают, что наблюдают за эксплуатацией со стороны субъектов продвинутой постоянной угрозы (APT), в частности, иранской хакерской группы, отслеживаемой как APT35, также известной как «Rocket Kitten».

Детали атаки

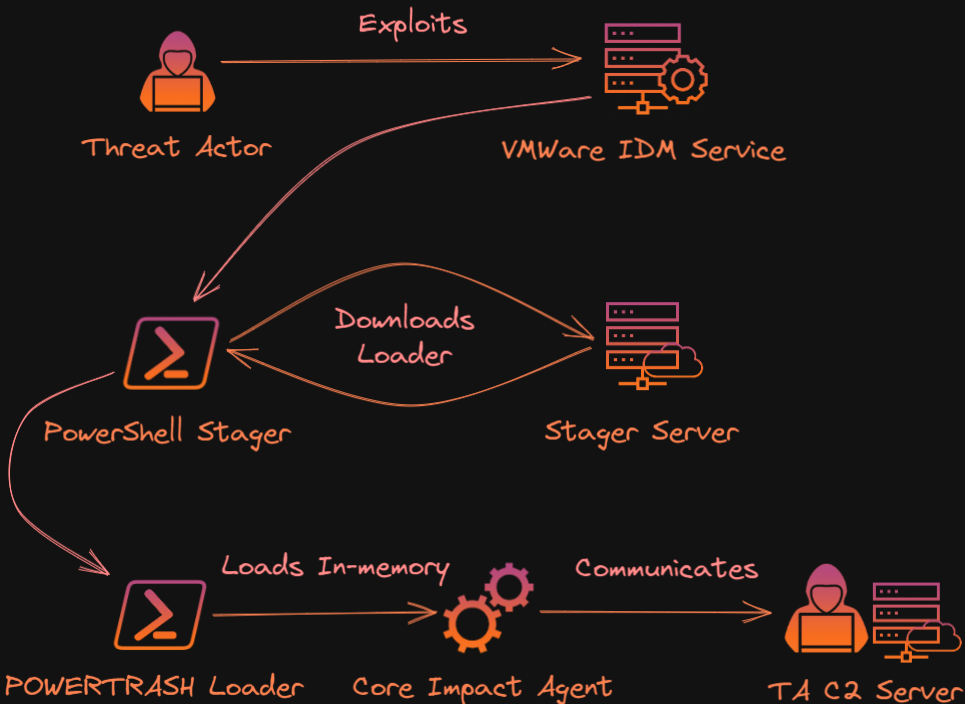

Злоумышленники получают первоначальный доступ к среде, используя CVE-2022-22954, единственную из трио RCE, которая не требует административного доступа к целевому серверу, а также имеет общедоступный эксплойт PoC.

Атака начинается с выполнения команды PowerShell на уязвимой службе (Identity Manager), которая запускает стейджер.

Затем стейджер получает загрузчик PowerTrash с сервера управления и контроля (C2) в сильно запутанной форме и загружает агент Core Impact в системную память.

Схема атаки APT35 (Morphisec)

Схема атаки APT35 (Morphisec)Иван Ковалев

VIAЛицензирование облачных провайдеров позволяет им выйти на новый уровень, повысить доходы, конкурировать на рынке.

Заканчиваем проект, который начали несколько месяцев назад — сайт ITkvariat.com. Многое сделано, что-то не получилось.

Xiaomi 12 Pro привлекает внимание благодаря впечатляющим характеристикам и функциям. В этой статье мы погрузимся в